20+常见网络安全设备集合:防火墙、UTM、NGFW、NIDS、HIDS、IPS、IDS、安全网关、蜜罐

企业网络安全架构如同精密的人体免疫系统,由20余类专业设备构成多道防线。本文将逐层拆解每类设备的技术原理与实战价值

一、边界防护类设备

1. 防火墙(Firewall)

定义:网络流量的“智能安检门”,基于预定义规则控制网络区域间访问

核心技术:

-

包过滤(L3/L4层控制) -

状态检测(跟踪TCP会话状态) -

NAT地址转换(隐藏内网拓扑)

演进趋势:支持IPv6、DNS安全策略、IoT设备识别

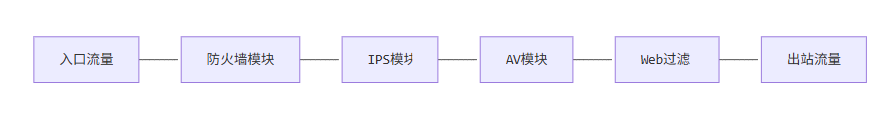

2. 统一威胁管理(UTM)

定义:多功能安全网关,集防火墙/IPS/AV等基础防护于一体

核心模块:

适用场景:分支机构、中小企业(成本敏感型)

3. 下一代防火墙(NGFW)

革命性突破:

-

应用识别(6000+应用指纹库) -

用户身份绑定(AD/LDAP集成) -

可视化控制台(流量地图)

典型部署:

# NGFW策略配置示例

policy = {

"src_zone": "DMZ",

"dst_zone": "Internal",

"applications": ["SSL", "HTTP"],

"users": "Finance_Group",

"action": "Allow+Inspection"

}

4. Web应用防火墙(WAF)

防护目标:OWASP Top 10攻击

检测机制:

-

正规则表达式(SQL注入特征库) -

行为分析(异常POST请求频率) -

机器学习(跨站脚本攻击模式)

云WAF优势:弹性防护CC攻击(阿里云WAF峰值处理能力达Tbps级)

5. 邮件安全网关

技术亮点:

-

发件人策略框架(SPF/DKIM/DMARC验证) -

沙箱动态分析(可疑附件行为检测)

二、入侵检测防御类

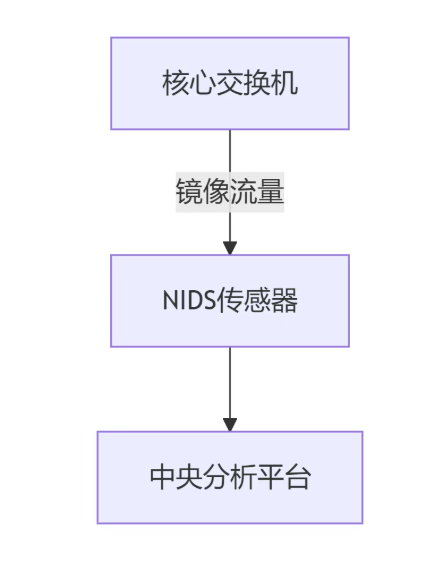

6. 网络入侵检测系统(NIDS)

部署模式:

检测能力:

-

协议异常(畸形的HTTP头) -

攻击特征(Metasploit攻击载荷指纹)

7. 主机入侵检测系统(HIDS)

监控维度:

-

文件完整性(/etc/passwd哈希值监控) -

进程行为(异常子进程创建) -

登录审计(多地点同时登录告警)

8. 入侵防御系统(IPS)

阻断模式对比:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

三、高级威胁防护类

9. 沙箱(Sandbox)

动态分析流程:

-

1. 文件在虚拟环境执行(Win10+Office2021) -

2. API调用监控(记录Registry修改) -

3. 网络行为捕获(检测C2连接)

逃逸对抗技术:

-

• 环境指纹检测(VMware特征隐藏) -

• 延时触发(休眠48小时绕过)

10. 蜜罐(Honeypot)

部署策略:

-

• 低交互蜜罐(Honeyd模拟服务) -

• 高交互蜜罐(物理隔离的真实系统) -

• 蜜网(分布式诱捕网络)

实战案例:某银行部署MySQL蜜罐捕获数据库爆破团伙IP 217.182.xx.xx

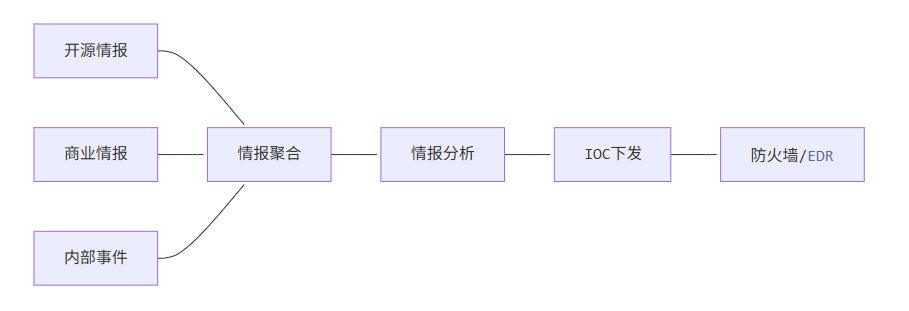

11. 威胁情报平台(TIP)

情报处理流程:

四、终端安全类

12. 终端检测与响应(EDR)

核心技术组件:

-

行为监控(进程树跟踪) -

内存取证(Mimikatz攻击痕迹识别) -

威胁狩猎(MITRE ATT&CK战术检索)

市场格局:CrowdStrike市场份额达38%(2023 IDC数据)

13. 移动设备管理(MDM)

关键控制点:

-

越狱检测(iOS文件系统校验) -

应用白名单(仅允许企业应用商店) -

远程擦除(设备丢失时触发)

五、数据安全类

14. 数据防泄漏(DLP)

检测引擎类型:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

15. 数据库审计系统

审计要点:

-

• 特权操作(DROP TABLE执行记录) -

• 敏感数据访问(SELECT身份证号) -

• 异常时间操作(凌晨2点数据导出)

六、身份访问管理类

16. 堡垒机

核心价值:

-

• 会话录像(SSH操作全程回放) -

• 命令拦截(阻断rm -rf *) -

• 双人授权(敏感操作需二次确认)

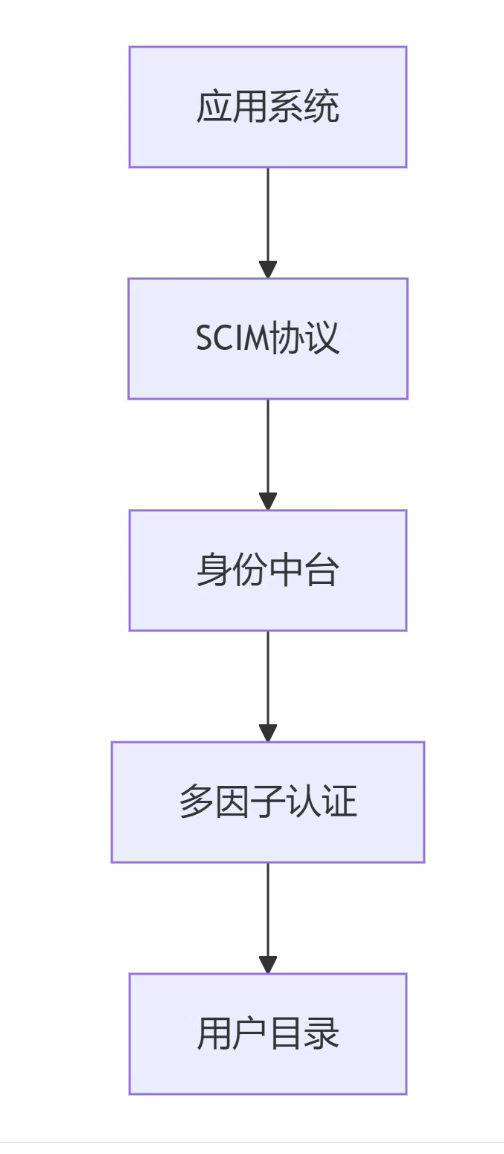

17. 统一身份管理(IAM)

现代架构:

七、安全运维类

18. 漏洞扫描器

扫描类型对比:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

19. 日志审计系统

日志处理流程:

-

1采集(Syslog/API) -

范式化(不同设备日志格式转换) -

关联分析(登录失败+防火墙拒绝事件) -

可视化(攻击路径图谱)

八、新兴防护设备

20. 容器安全平台

关键能力:

-

镜像扫描(CVE漏洞检测) -

运行时防护(特权容器阻断) -

Kubernetes审计(异常Pod创建)

21. 区块链审计节点

特有功能:

-

智能合约漏洞检测(重入攻击识别) -

交易异常监控(反洗钱模式识别)

本文来自:公众号

© 版权声明

文章版权归作者所有,未经允许请勿转载。

相关文章

没有相关内容!

暂无评论...